GovCERT warnt: Sicherheitslücke bei WordPress

Jetzt Sicherheitsupdate für Schwachstelle CVE-2015-3429 installieren!

Mut zur Lücke? Besser nicht! Als Hosting Partner und Experte für Cloud Lösungen ist die Sicherheit von Websites für netrics nicht nur oberstes Ziel, sondern auch eine „professionelle“ Herzensangelegenheit. Um Sicherheit zu gewährleisten müssen die Betreiber von Websites aktuelle Entwicklungen aufmerksam verfolgen und immer wieder aktiv werden. Derzeit betrifft dies insbesondere die Nutzer des Content Management Systems WordPress: Vor einigen Wochen sind gleich zwei Schwachstellen in WordPress bekannt geworden, über die wir alle Administratoren nochmals eingehend informieren möchten, denn laut Einschätzung von GovCERT sind noch immer Zehntausende Websites potentiell gefährdet.

GovCERT warnt vor Sicherheitslücken Schweizer Websites

GovCERT, das Computer Emergency Response Team der Schweizer Regierung, ist eine Unterorganisation von MELANI, der Melde- und Analysestelle Informationssicherung. Die Behörde warnt aktuell vor den Sicherheitslücken CVE-2015-3440 und CVE-2015-3429 in WordPress. Von den in der Schweiz registrierten und mit WordPress betriebenen Websites sollen 70 Prozent einem potentiellen Risiko ausgesetzt sein – mehr als 90.000 sind betroffen. Der Grund: Aktuelle Erhebungen zeigen, dass mehrere Wochen nach Bekanntwerden der Vulnerabilitys die neuen von WordPress herausgegebenen Sicherheitspatches von vielen Administratoren noch nicht installiert wurden. Sie arbeiten nach wie vor mit einer veralteten Version, die für die neuen Schwachstellen anfällig ist. Durch diese Schwachstellen könnten Informationen gestohlen und Seiten gekapert werden. Es geht dabei um die WordPress Versionen < 4.2.1.

CVE-2015-3440 und CVE-2015-3429: Risiko Informationsklau und Übernahme von Websites

CVE-2015-3440: Im April 2015 hatte die Bundesbehörde über eine Schwachstelle in WordPress informiert, die es zulässt, Kommentare mit einem darin enthaltenen infizierten Java Script (CVE-2015-3440) zu posten, die länger als die vorgesehene Maximallänge des Textfeldes sind. Das MySQL Textfeld ist auf 64 KByte begrenzt, längere Texte die werden abgeschnitten. In der Folge kommt es zur Generierung fehlerhafter HTML-Seiten. Über die Schwachstelle können Hacker sogenannte Cross-Site-Scripting-Attacken (XSS) auf Websites ausüben – sensible Daten können gestohlen und ganze Websites übernommen werden. WordPress hat umgehend ein Security Update (WP 4.2.1) herausgegeben, mit dem die Lücke geschlossen werden kann, doch kurz darauf ist eine neue aufgetaucht:

CVE-2015-3429: Am 6. Mai wurde eine neue Vulnerability bekannt, die es Hackern wieder erlaubt, einen Cross-Site-Scripting-Angriff (XSS) durchzuführen. Noch bevor WordPress mit einem Update reagieren konnte, wurde die Lücke von Cyberkriminellen ausgenutzt. Die Schwachstelle existiert auch im beliebten WordPress Plugin „JetPack“. Hacker können eine User Session kapern, das Passwort des eingeloggten Users ändern und sich somit sämtliche Adminrechte für die Webapplikation verschaffen. Am 7. Mai hat WordPress das Security Patch für diese Vulnerability bereitgestellt.

Wenn Sie das Update noch nicht installiert haben, holen Sie es jetzt nach.

Dies ist auch erforderlich wenn Sie das Sicherheitsupdate für CVE-2015-3440 bereits installiert haben (Version 4.2.1).

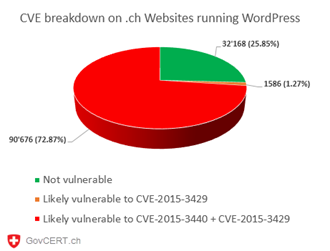

GovCERT Statistik der gefährdeten .ch Webseiten

GovCERT hat folgende Einschätzung über die potentielle Gefährdung von .ch Websites herausgegeben. Sie basiert auf der genutzten WordPress Version. Ob darunter Webseiten sind, die durch eigene Firewall Applikationen vor den oben genannten Sicherheitslücken geschützt sind, ist nicht bekannt. Die Behörde schätzt die Gefährdung jedoch als sehr wahrscheinlich ein, da veraltete WP Versionen genutzt werden, die bekannterweise für diese Attacken empfänglich sind.

Anteil der durch CVE gefährdeten .ch Webseiten:

(CVE-2015-3440, Stored XSS Vulnerability in WordPress, CVE-2015-3429, XSS Vulnerability in WordPress und JetPack)

Schwachstellen gibt es auch bei anderen Content Management Systemen

GovCERT geht davon aus, dass es auch bei anderen CMS wie Typo3, Joomla und Drupal noch viele Schwachstellen durch veraltete Versionen geben könnte und kritisiert das mangelhafte Update-Verhalten vieler Administratoren. Der unumstössliche Rat an alle CMS User lautet deshalb:

Halten Sie als Administrator Ihre Website immer auf dem neusten Stand – installieren Sie zeitnah die neuen Updates!

So erreichen Sie mehr Sicherheit für Ihr CMS

Es gibt inzwischen eine Vielzahl von CMS am Markt, die von Unternehmen und privaten Betreibern eingesetzt werden. CMS Systeme sind grossartig – einfach zu bedienen bieten Sie dem User grossen Spielraum und viel Flexibilität bei der Gestaltung der eigenen Website. 100% Sicherheit können sie jedoch nicht bieten. Und mit jeder neu implementierten Funktion steigt das Risiko für Sicherheitslücken, da die Anwendung immer komplexer wird. Das wissen auch die Cyberkriminellen, die sich gezielt auf Suche nach solchen Schwachstellen machen. Besonders interessant sind viel genutzte Systeme wie WordPress, Typo3, Joomla und andere, da sie mit Millionen von Nutzern weltweit eine riesige Angriffsfläche bieten. Cyberkriminelle durchbrechen immer wieder neue Sicherheitslücken – Lücken, die Sie als Nutzer selbst schliessen müssen, um Ihre Website wieder sicher betreiben zu können. Nachlässigkeit kann hier fatale Folgen haben.

Doch Sie können auch vorbeugen. Ein dynamisches System erfordert ein gewisses Mass an Aufmerksamkeit und Pflege, um den reibungslosen Betrieb sicherzustellen – denken Sie nur an Ihr Auto! Mit ein paar wichtigen Vorsichtsmassnahmen können Sie sich weitgehend vor Angriffen auf Ihr Content Management System und daraus resultierenden Schäden schützen:

Massnahmen zum Schutz Ihres Content Management Systems

Unabhängig von den neuen WordPress Schwachstellen legen wir allen Nutzern eines CMS diese grundsätzlichen Vorsichtsmassnahmen ans Herz, die auch MELANI empfiehlt:

- Laufendes zeitnahes Patch Management (Updates)

Spielen Sie Sicherheitsaktualisierung für Ihr CMS umgehend nach dessen Bereitstellung ein. - Zwei-Faktor-Authentifizierung

Nutzen Sie eine Zwei-Faktor-Authentifizierung für den Zugriff auf den Administrationsbereich in Ergänzung zur normalen Authentifizierung (Benutzername und Passwort). Ein zusätzliches One Time Passwort (OTP) können Sie beispielsweise mit dem Google Authenticator umsetzen: Eine App wird auf dem Smartphone installiert, die jede Minute ein neues OTP generiert. Den Google Authenticator können Sie auf dem Webserver (CMS) mit Hilfe eines Plugins aktivieren. Das Plugin gibt es für zahlreiche CMS wie WordPress, Typo3 und andere. - Einschränkung der Administrator-Zugriffe auf bestimmte IP Adressen

Legen Sie selbst fest, für welche IP Adressen, IP Adressbereiche oder Geolocation einer IP Adresse die Administrator-Zugriffe gelten sollen. Plugins hierfür gibt es für viele CMS. - Einschränkung der Administrator-Zugriffe mit .htaccess-Datei unter dem Apache Webserver

Mit einer .htaccess-Datei können Sie den IP Adressenbereich einschränken und eine zusätzliche Authentifizierung durch Benutzername und Kennwort (Basic Authentication) implementieren. - Absichern des Computers des Webmasters

Webseiten und CMS werden häufig durch gestohlene FTP Zugangsdaten kompromittiert – meist durch einen Trojaner auf dem Computer des Webmasters. Gewährleisten Sie als Webmaster deshalb, dass sich auf dem verwendeten Computer keine Malware befindet und sorgen Sie dafür, dass der Computer durch einen ausreichenden Virenschutz geschützt ist. Verschlüsseln Sie wenn möglich die FTP-Verbindung durch Verwendung von sFTP. - Web Application Firewall

Installieren Sie eine Web Application Firewall (WAF). Sie kann webbasierte Angriffe blockieren, bevor sie die Applikation erreichen. Das Angebot an WAF-Lösungen ist vielfältig – ModSecurity ist eine der bekanntesten OpenSource Lösungen. - Frühzeitige Erkennung von Sicherheitslücken

Wenn Sie potenzielle Sicherheitslücke auf der eigenen Webseite ausfindig machen, noch bevor es Cyberkriminelle tun, entgehen Sie dem potentiellen Risiko noch bevor es entsteht. Für die frühzeitige Identifizierung von Schwachstellen stehen im Web unterschiedliche kostenfreie und kostenpflichtige Angebote zur Verfügung.

netrics wünscht Ihnen eine angriffsfreie Zeit. Bleiben Sie am Ball, was die Security Updates für Ihr CMS anbelangt!